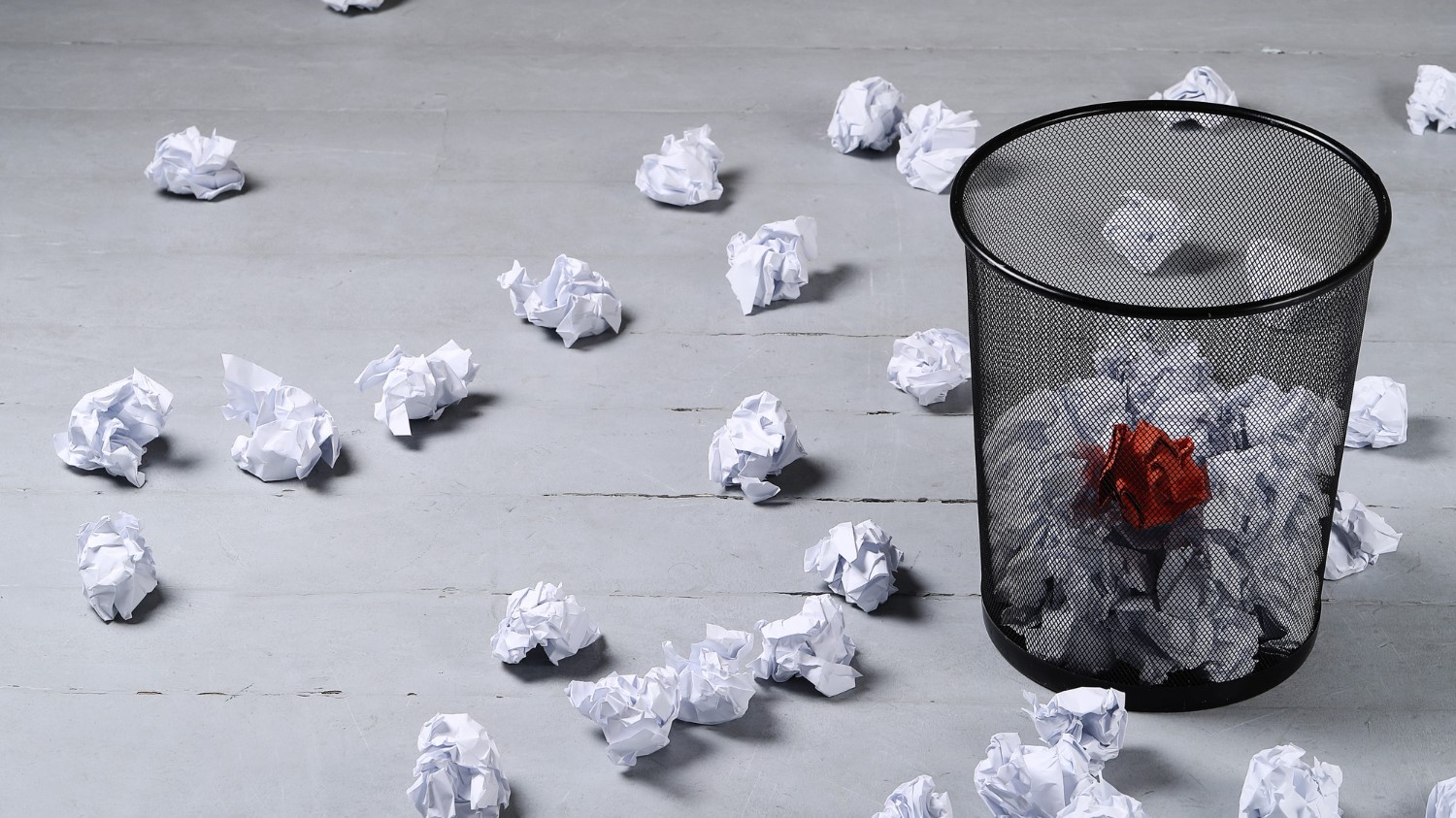

Cuidado com as informações que você joga no lixo!

O filme Hackers 2: Takedown (Millenium Films, 2000), traduzido no Brasil como Caçada Virtual, contou a história da perseguição e captura de Kevin Mitnick, um dos maiores hackers da história. Em uma das cenas mais emblemáticas da obra, Mitnick, interpretado por Skeet Ulrich, vasculha o lixo de uma universidade a fim de encontrar alguma informação que pudesse facilitar o seu acesso a um dos supercomputadores da instituição.

O criminoso não se deparou com nada confidencial, porém, em uma das páginas encontradas intactas, ele teve acesso ao horário da segurança. Assim, de posse dos nomes e dos horários dos vigilantes, Mitnick se disfarçou de estudante de computação da universidade e, durante uma abordagem, chamou o vigilante pelo nome e citou o de outro, desenvolvendo uma narrativa persuasiva para conseguir o acesso desejado.

A técnica usada por Mitnick é conhecida no contexto da segurança da informação como engenharia social, isto é, manipulação psicológica, para que a vítima revele informações confidenciais ou realize alguma tarefa de acordo com determinados objetivos.

“[…] qualquer informação residual ou contextualizada, digital ou impressa, por mais simples que possa parecer, pode ser extremamente útil para quem deseja cometer crime”

J. L. Gregório

Aqui convém destacar que todos os dias as empresas jogam no lixo dezenas ou centenas de páginas contendo informações concernentes ao ambiente corporativo. Claro, nenhum criminoso espera encontrar no lixo senhas, números de cartões de crédito ou cópias de documentos confidenciais ou ultrassecretos.

Entretanto, lembrando Mitnick, qualquer informação residual ou contextualizada, digital ou impressa, por mais simples que possa parecer, pode ser extremamente útil para quem deseja cometer crime. Ademais, considerando a Lei Geral de Proteção de Dados (LGPD), o vazamento das informações de funcionários, parceiros ou clientes, via meios digitais ou físicos, pode causar uma série de problemas legais.

De fato, qualquer informação pode ser útil aos criminosos, mesmo aquelas que não possuem “status” de confidencial. Por exemplo, envelopes de correspondências possuem os nomes do remetente e do destinatário, revelando a identidade de funcionários e parceiros. Um outro exemplo são as páginas de relatórios e e-mails impressos. Esses documentos podem revelar o que a empresa ou uma equipe está fazendo, o projeto que está sendo realizado, além de possuir terminologias, nomes e outros dados sobre o contexto da organização. Enfim, informações que podem ser úteis para diversos tipos de estratégias que envolvem a engenharia social.

Diante do exposto, é recomendável minimizar o uso de papel, pois, além de contribuir para o meio ambiente, resolve ou mitiga o problema do possível vazamento de informações via mídia impressa. Se isso não for possível, pode ser utilizado um fragmentador de documentos que, além de destruí-lo, deixa pronto para ser reciclado.

Aqui vale um adendo: as mídias digitais – CDs, DVDs, discos rígidos, smartphones, pen drives, etc – não devem ser simplesmente jogadas no lixo, é necessário certificar-se de que estão ilegíveis. Discos ópticos podem ser quebrados; pen drives e cartões de memória podem ser facilmente danificados com um martelo ou alicate; discos rígidos podem ser danificados com uma furadeira elétrica.

Lembre-se de que as organizações são feitas de pessoas. Tecnologias são apenas ferramentas. Portanto, a preservação da segurança da sua empresa deve envolver treinamento e conscientização de todos os funcionários.

Texto publicado originalmente no Jornal de Jales, coluna Fatecnologia, no dia 04/07/2021.